Os telefones celulares hoje desempenham um papel central em nossas vidas. O que você precisa saber para melhorar nossa privacidade.

terça-feira 4 de fevereiro de 2020 | Edição do dia

Atualmente, os telefones celulares desempenham um papel central em nossas vidas, centralizando cada vez mais funções, incluindo mais e mais serviços e benefícios. Esta tendência, longe de ser concluída, continua a se desenvolver juntamente com o aumento da digitalização das informações, o aumento dos recursos de processamento, armazenamento e transmissão de informações.

Dessa forma, esta se tornou uma enorme área de disputa para empresas e governos, para onde recursos importantes e crescentes são alocados, não apenas por interesses econômicos, mas também como um meio de controle social, espionagem e vigilância da população. O lema “mobile first”, que ficou famoso há alguns anos atrás por pensar em desenvolvimento web orientado a dispositivos móveis, também é aplicado para pensar em proteção de nossas comunicações em redes.

Nesse contexto, o aumento da luta de classes e da repressão, como pode ser visto na Bolívia e no Chile, coloca a necessidade de garantir níveis mais altos de privacidade e segurança na hora de usar nossos telefones celulares. Especialmente com foco em militantes, manifestantes e ativistas em relação à vigilância estatal e paraestatal. É necessário tomar precauções também para jornalistas que realizam pesquisas sobre questões delicadas e precisam preservar a identidade de suas fontes.

Hoje, a espionagem das comunicações é realizada em diferentes níveis, não apenas pelas grandes empresas de Internet dos Estados Unidos, como relatado por Edward Snowden. Mas também em cada país onde existem diferentes forças repressivas e agências de inteligência estatais e privadas, com mais e mais recursos e ferramentas dedicados ao controle das comunicações digitais. Embora seja necessário avaliar quais medidas podem ser tomadas em situações de luta de classes mais extremada, como um golpe de estado ou uma situação pré-revolucionária, não basta esperar esses momentos para proteger nossas comunicações, já que a maioria das informações é coletada e acumulada em "Tempos de paz" e é um "exercício" necessário para praticar em qualquer organização que se prepare para esses momentos.

Dada a importância do assunto e o pouco material que existe adotando essa abordagem, aprofundaremos alguns aspectos para ter um guia compreensível que aborde os principais problemas e uma série de boas práticas para melhorar nossos níveis de privacidade em nossas comunicações.

Ao contrário dos computadores de mesa, os dispositivos móveis têm mais limitações para proteger a privacidade de nossas comunicações. Além dos problemas de segurança existentes em computadores desktop e redes sociais, novos problemas são adicionados, pois esses dispositivos estão mais vinculados a seus fabricantes, sistemas operacionais proprietários (fechados) e empresas locais de telecomunicações. É mais difícil substituir o sistema operacional, é mais difícil investigar ataques de malware, é mais difícil remover ou substituir software indesejado e é mais difícil impedir que as operadoras de telefonia móvel controlem o uso do dispositivo, principalmente no que diz respeito ao rastreamento da localização das pessoas.

No entanto, é totalmente possível e necessário dedicarmos um tempo e tomar certas medidas que aumentem significativamente nosso nível de privacidade e segurança no uso de nossos telefones, na medida de nossas possibilidades, sem que isso afete necessariamente nossos relacionamentos pessoais e políticos. É importante entender que isso não é resolvido de forma mágica com uma ferramenta, mas começa com um conjunto de boas práticas mais seguras usando as ferramentas que temos.

Quando nos comunicamos, fazemos isso através de redes que funcionam como uma cadeia. Quando um "invasor" tenta acessá-lo, ele tenta fazê-lo pelo link mais fraco. Portanto, melhorar nossa privacidade nas comunicações requer uma explicação permanente para nosso entorno sobre essa necessidade e ajudar a transmitir essas práticas, para que juntos possamos alcançar aumentos significativos em nossos níveis de segurança. Ter clareza de quais medidas podemos tomar já é um passo importante.

Aqui estão cinco recomendações para melhorar a segurança em nossos telefones:

1- Cuidar do uso das redes sociais

Nos nossos telefones celulares, é onde aproveitamos ao máximo nossas redes sociais por meio das quais compartilhamos publicamente uma enorme quantidade de informações pessoais; isso é necessário muitas vezes para nossos relacionamentos sociais e políticos. Precisamente por isso, é o primeiro lugar a ser levado em consideração quando se trata de proteger nossa privacidade, pois é a primeira coisa que aqueles que desejam obter mais informações pessoais e ambientais usarão.

2- Bloqueie os telefones e mantenha-os atualizados

O problema com os telefones é que, se alguém tiver acesso físico a nosso telefone devido a esquecimento, perda, roubo ou detenção por uma força de segurança, ele também terá acesso a grande parte de nossas informações privadas.

Uma das medidas mais elementares que conhecemos é bloquear o telefone, sendo a opção mais segura por senha. Embora o bloqueio possa ser útil em muitas situações, não é suficiente se o telefone cair nas mãos de pessoas com conhecimento avançado.

O que recomendamos para informações particulares ou confidenciais que desejamos proteger é criptografar o conteúdo de uma pasta, cartão de memória ou telefone inteiro, hoje em dia uma grande parte dos telefones permite isso. Acostumar-se a criptografar nosso conteúdo e salvá-lo em uma "nuvem" pode ser uma boa prática para evitar a perda de nossas informações.

Não usar senhas "fáceis", nem repeti-las em varios cadastros, também é muito importante. Mas, acima de tudo, o mais importante é utilizar a autenticação de dois fatores que a maioria dos aplicativos e redes sociais possui hoje.

Outra das recomendações mais frequentes é manter atualizados o sistema operacional e os aplicativos que geralmente possuem correções de segurança usadas por hackers e organizações de vigilância. Devemos ser muito cuidadosos e desconfiados com a instalação de aplicativos ou com o download de arquivos de sites desconhecidos ou pessoas que possam infectar nossos dispositivos móveis.

3- Cuide da localização

Um dos aspectos mais importantes a serem lembrados muitas vezes ignorados e subestimados é o rastreamento da localização dos dispositivos móveis. Não estamos nos referindo à localização por GPS, mas ao método conhecido como triangulação de antenas telefônicas, este é o método mais comum usado em investigações policiais que frequentemente aparecem na mídia. Ele é usado em todo o mundo há muitos anos, mas suas implicações são frequentemente subestimadas.

Porque é importante?

Primeiro, porque o rastreamento dos telefones é realizado e armazenado de forma permanente e generalizada para toda a população, desde que o telefone esteja ligado (sem a necessidade de ativar o GPS) com uma precisão que pode atingir alguns metros. Isso permite armazenar e conhecer os movimentos de toda a população, onde passam a noite, onde trabalham, onde se encontram, a que horas e com quem ou se estavam presentes nesta ou naquela manifestação. Isso permite análises detalhadas de padrões de comportamento e relacionamentos entre pessoas.

Também deve-se ter em mente que esse método não está ao alcance apenas das grandes empresas de Internet, mas é obritariamente feito e por lei, em empresas de telefonia locais. Portanto, está ao alcance dos serviços de vigilância estatal e de inteligência local de cada país.

Isso é feito sistematicamente sem a necessidade de intervenção telefônica ou ordem judicial, onde as empresas telefônicas são obrigadas a armazenar essas informações sistematicamente. Essas informações permanecem nas empresas telefônicas, mas podem ser usadas, por exemplo, para perseguições judiciais, forças repressivas ou disponibilizadas a governos de fato após um golpe de estado.

Uma das mais conhecidas denúncias é a de Malte Spitz, membro do Partido Verde Alemão, em meados de 2011, que conseguiu obter, através de uma ordem judicial, que a empresa de telefonia alemã (Deutsche Telekom) fornecesseas informações que eles tinham no telefone móvel, por 6 meses. O resultado foi uma enorme quantidade de registros de localização, mensagens e chamadas, que podem ser visualizados em um mapa de rastreamento.

Além dos dados registrados pelas empresas de telefonia, existem “torres móveis” ou instaladas em determinados locais que permitem (às forças de segurança ou a quem as utiliza) registrar sistematicamente informações dos telefones em uma determinada área.

O armazenamento desse tipo de "metadados" tem um custo relativamente baixo e permite revelar informações e padrões de uso muito detalhados de qualquer telefone celular.

Não apenas é possível registrar as informações do chip ou cartão SIM de um telefone, mas também as informações que identificam o equipamento de fábrica, conhecido como IMEI, são registradas. O monitoramento do IMEI pelas forças de segurança é amplamente utilizado em todo o mundo; existe até um registro internacional de IMEI roubado.

Embora seja difícil evitar esse rastreamento devido ao uso que oferecemos aos nossos telefones, é importante saber que esse rastreamento existe e como funciona. Muitas vezes não é necessário ouvir as conversas, mas basta saber com quem se encontra, onde e a que horas.

Obviamente, não é fácil superar essas limitações, mas é importante pelo menos conhecer a existência desses procedimentos e seu funcionamento. É por isso que uma das poucas alternativas que temos, se não queremos que nosso local seja registrado em um determinado horário, é desligar o telefone diretamente (antes de passar para esse local). Isso pode ser necessário, por exemplo, para um jornalista investigativo que encontra uma fonte sensível ou se você não deseja que um telefone seja associado à participação de uma atividade em um determinado local.

Embora tenhamos em mente que o fato de desligar o telefone em um determinado momento também pode ser percebido e muito mais se várias pessoas o fizerem ao mesmo tempo, então uma alternativa seria diretamente não usar o telefone se não quisermos que ele esteja associado a certo local .Embora, é claro, geralmente desempenhe um papel muito importante levar o telefone para poder gravar e disseminar e relatar fatos como repressões ou prisões em tempo real.

Outra alternativa, se você deseja ter comunicações seguras, é usar telefones anônimos. Para começar, é preciso superar as dificuldades legais e comerciais de adquirir telefones que não estão associados a pessoas ou contas específicas. Mas isso também exige que esses telefones não tenham chamadas, mensagens ou redes sociais associadas, e que o equipamento não tenha um registro de movimentos que possam fornecer informações sobre nós.

Como podemos ver, evitar o monitoramento de pessoas pelo Estado, por exemplo, em face de um golpe de estado, hoje é bastante complicado, não apenas pelo uso de telefones, mas também pelo uso crescente de outras tecnologias, como câmeras de segurança e técnicas de reconhecimento facial e biométrico. No entanto, como dissemos antes, é importante conhecer sua existência e operação e é possível aumentar significativamente nossos níveis de privacidade de acordo com nossas possibilidades e necessidades.

4- Sistemas de mensagens: Whatsapp, Telegram, Signal

As chamadas de voz e as mensagens SMS de nossos telefones não são feitas com segurança; portanto, é conveniente procurar alternativas se queremos proteger nossas comunicações. A forma mais massiva de comunicação que temos hoje para comunicar são os sistemas de mensagens como Whatsapp, Telegram, Signal ou outros, em torno dos quais há um debate permanente sobre qual sistema de mensagens é mais seguro.

No entanto, hoje, os riscos mais comuns não passam pela possibilidade de violar os sistemas de criptografia, mas pela possibilidade de que os invasores possam acessar nossas contas por diferentes meios. Para evitar isso, talvez o mais importante seja habilitar a autenticação por dois fatores que a maioria dos aplicativos possui hoje e não usar senhas "fáceis".

Também devemos lembrar que os computadores públicos tendem a ser muito perigosos porque não sabemos o que pode estar instalado neles; portanto, não é aconselhável usar as versões web (ou desktop) dos sistemas de mensagens em computadores públicos ou que não conhecemos.

Para se levar em consideração:

Excluir históricos: Os históricos de bate-papo em todos os sistemas de mensagens são um dos pontos que precisamos resolver. Uma boa prática é apagar todas as informações privadas ou confidenciais que tivemos que compartilhar dessa maneira quando não precisamos mais delas, manualmente ou ativando os modos de autodestruição automática, se o sistema de mensagens permitir. Além de excluir as conversas, se tivéssemos informações confidenciais que trocamos, também seria conveniente excluí-las das pastas internas do telefone. Essa prática nos ajuda a proteger nossas informações pessoais no caso de alguém poder acessar nossa conta através de situações corriqueiras, como perda ou roubo do telefone.

Anonimato: Outro dos principais aspectos a considerar é a possibilidade de anonimato nas comunicações. No caso do WhatsApp e do Signal para se comunicar, os usuários precisam conhecer seus respectivos números de telefone, enquanto no caso do Telegram isso não é necessário, pois a comunicação é feita por nome de usuário e não requer um telefone associado. Ao trocar informações confidenciais com outra pessoa, vale a pena verificar se a outra pessoa é quem ela diz ser pelo usuário ou telefone.

Whatsapp: Os principais questionamentos sobre a segurança são pelo fato de pertencer ao Facebook, a quantidade de metadados (informações sobre nossas comunicações) que você usa e o uso que esta empresa pode lhe fornecer. Outro aspecto questionado é que impede o anonimato, pois para se comunicar, os usuários precisam conhecer seus respectivos números de telefone.

Telegram: Uma de suas principais vantagens em termos de privacidade é que podemos nos comunicar com outra pessoa sem saber o seu número de telefone. Quanto ao seu sistema de criptografia, ele foi questionado por especialistas, mas também não há referências de que ele foi violado e, por fim, o bate-papo secreto com autodestruição é recomendado, portanto, o Telegram ainda é altamente recomendado. No entanto, isso não impede que nossas contas sejam invadidas. A grande maioria dos casos em que as conversas são filtradas ocorre porque você obtém acesso à conta ou telefone. No caso, por exemplo, dos vazamentos do juiz Sérgio Moro onde as conversas do Telegram sobre Lava Jato vazaram, elas foram obtidas solicitando autenticação da conta por SMS, fazendo com que entrassem pelo correio de voz do telefone que geralmente mantém sua senha padrão, que também existe no WhatsApp ou com qualquer sistema autenticado pelo SMS.

Signal e outros: Signal , é um sistema de mensagens orientado à segurança, requer menos informações pessoais ou "metadados" que o WhatsApp, mas também requer o número de telefone para se comunicar. Possui um sistema de criptografia de ponta a ponta e configurações de segurança mais avançadas, por isso é considerado um dos mais seguros por especialistas, como Edward Snowden, que sempre o recomenda. Existem também outros sistemas de mensagens altamente recomendados pela comunidade, como Keybase ou Matrix . Uma boa opção para comunicação avançada com níveis mais altos de segurança e anonimato por email é o Protonmail, que não requer informações pessoais para se registrar. Se você deseja um nível mais alto de anonimato nas comunicações, é conveniente que os nomes das contas não sejam os mesmos nos diferentes serviços para evitar que as comunicações sejam relacionadas ou associadas através dos "metadados" (como os nomes das contas).

5- O problema dos documentos compartilhados

Hoje em dia cada vez mais se utilizam documentos, planilhas, fotos e vídeos pessoais, arquivos privados ou sensíveis na “nuvem”, ou seja, nos servidores de empresas como Google e outras. Todo esse material é geralmente privado e o compartilhamos on-line permanentemente em nossos telefones. Não nos deteremos nesta nota, no uso que essas empresas podem dar àqueles conteúdos que já são bastante questionáveis.

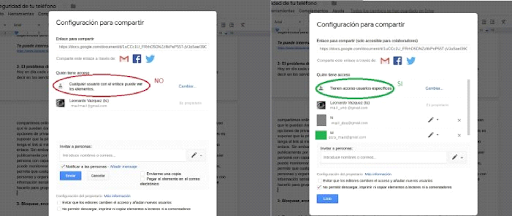

Existem opções de privacidade para determinar quem pode acessar esses documentos. Um dos erros mais comuns é supor que a privacidade de nossos dados será protegida com a opção que só pode ser acessada por quem possui o link, o que gera uma falsa sensação de privacidade, pois supõe-se que ninguém possa conhecer esse link. No entanto, nada mais falso do que isso. O link dos documentos compartilhados geralmente viaja publicamente pelas redes sem nenhuma proteção (assim como no histórico dos navegadores), para que qualquer pessoa com capacidade de observar o tráfego das redes possa monitorar esses links e tentar acessar os mesmos. Se as configurações de privacidade dos documentos, Ele permite que qualquer pessoa acesse esse link com essas informações e estará exposto a um grande número de pessoas e organizações. É por isso que é importante sempre configurar e controlar os documentos que compartilhamos com informações confidenciais, para que eles só possam ser acessados por determinadas contas (também é possível fazer isso para grupos de email), e não permitir que qualquer pessoa com o link possa acessar.

Também é importante selecionar a opção que impede o download dos documentos, impedindo assim, de serem baixados para computadores de uso público, pois mesmo que excluamos o material dele, mesmo da lixeira, as informações podem ser recuperadas.

Outra boa prática é apagar sistematicamente todos os documentos que temos com informações pessoais, privadas ou confidenciais de nossas "nuvens", uma vez que não precisamos mais delas. É claro que as empresas que gerenciam esses serviços geralmente mantêm as informações. Mas o maior perigo, de fato, é que alguém possa obter acesso à nossa conta por algum motivo em algum momento e que muitas de nossas informações sejam desnecessariamente expostas. Para níveis mais altos de segurança, é recomendável que as informações confidenciais armazenadas na “nuvem” também sejam criptografadas.

Tradução: Bruno Amorim

Temas